As organizations embrace the age of autonomy, F5 leads the way in delivering frictionless, enterprise-grade protection against potential threats introduced by the rise of AI-based mechanisms such as agentic AI—intelligent systems that reason, act, and adapt independently with minimal human oversight.

The emergence of autonomous traffic

Agentic AI is accelerating the growth of autonomous digital traffic—non-human interactions that increasingly populate enterprise networks and application infrastructures. While automation isn’t new, the scale and sophistication of today’s AI-driven agents are reshaping the digital landscape. These agents, powered by large language models (LLMs) and generative AI, are trained to perform complex workflows such as booking flights, scraping data, or even mimicking human behavior in web sessions.

Not all autonomous agent traffic is harmful. Tools like OpenAI’s OperatorAI and Amazon’s NovaACT represent a new generation of AI agents designed for legitimate use cases such as shopping, research, and task automation. These platforms incorporate built-in safeguards—like user confirmation modes and restricted access to browser APIs—to prevent abuse. Their infrastructure is often transparent, with known IP ranges and limited control over browser behavior, making them less attractive to malicious actors.

In contrast, a growing number of generative AI-powered tools—such as BrowseGPT, Browser.ai, DoBrowser, Firecrawl, Skyvern-AI, and BrowserMCP—are marketed explicitly for web scraping and browser automation, often bypassing traditional bot detection systems. These tools interact with web pages as if they are real humans and mimic human behavior.

The agentic AI–automation framework connection

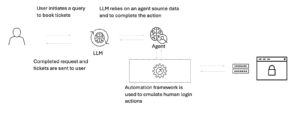

Here’s where the connection becomes critical: while LLMs provide the intelligence to understand content and context, they do not directly interact with websites. Instead, they rely on automation frameworks to execute actions in the browser. This division of labor—LLMs for “what to do” and frameworks for “how to do it”—is what makes agentic AI both powerful and potentially dangerous.

How LLMs, agentic AI, and automation frameworks can simulate human browser behavior.

For example, an LLM might determine that it needs to log in to a website and extract pricing data. It will then pass that instruction to a web automation framework, which simulates the mouse clicks, keystrokes, and navigation needed to complete the task. This modular architecture allows AI agents to adapt quickly to changes in web structure without manual reprogramming—lowering the barrier to entry for sophisticated automation.

Bot protection built for the agentic era

F5 Distributed Cloud Bot Defense is purpose-built for high-value, mobile-first use cases and delivers proven efficacy with embedded threat intelligence. It detects and mitigates threats from the automation frameworks powering agentic AI—ensuring seamless protection without compromising the user experience. Whether it’s a browser extension like Browser-Use or a hosted agent like Skyvern, Distributed Cloud Bot Defense identifies synthetic behavior, browser API manipulation, and residential proxy usage at scale. Unlike traditional bot management solutions that struggle to keep pace with attacker retooling, Distributed Cloud Bot Defense uses a two-stage detection model—combining behavioral analytics, client-side telemetry, and human analyst feedback—to stay ahead of evolving automation threats.

Key insights from ongoing F5 research include:

- LLMs are not inherently malicious, but they can leverage web automation frameworks to launch malicious automated attacks.

- OperatorAI and NovaACT include safety features like user confirmation and IP transparency, making them less attractive to attackers.

- Malicious agents often lack these safeguards and are designed to evade detection—yet they still rely on known automation stacks that Distributed Cloud Bot Defense can detect.

- Residential proxies remain a critical enabler for scaling malicious automation, and F5 has extensive capabilities to detect and block them.

Agentic AI is still evolving. While today’s tools haven’t reached the scale or sophistication to bypass most defenses, the pace of innovation demands vigilance. As AI agents become more capable, organizations must be prepared to distinguish between helpful automation and harmful intent.

F5 is committed to staying ahead of this curve—empowering businesses to embrace the benefits of agentic AI while safeguarding their digital ecosystems. Learn more about Distributed Cloud Bot Defense and see what it offers.

Click here to see the source website: Keep Ahead of Agentic AI with F5 Distributed Cloud Bot Defense

English

English